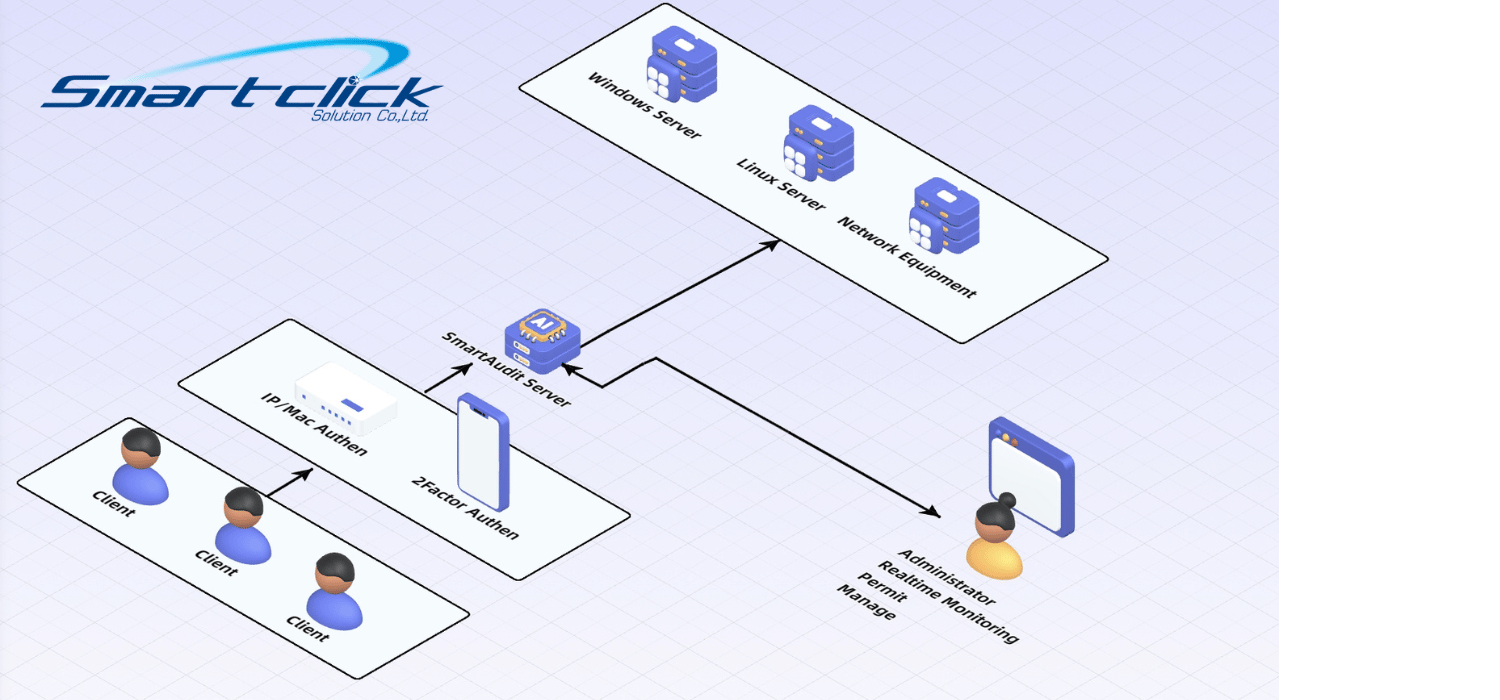

Identity access and management

เป็น enterprise software ที่ใช้ในหน่วยงานการตรวจสอบการเข้าถึงของระบบไอที

คุณสมบัติของ SmartAudit :

1. การยืนยันตัวตนและการอนุญาตการเข้าถึง (Authentication & Authorization)

• ระบบรองรับวิธีการยืนยันตัวตนหลายรูปแบบ เช่น Multi-Factor Authentication (MFA), Single Sign-On (SSO) เพื่อเพิ่มระดับความปลอดภัย

• จัดการสิทธิ์การเข้าถึงโดยใช้ Role-Based Access Control (RBAC) หรือ Attribute-Based Access Control (ABAC) เพื่อจำกัดสิทธิ์การเข้าถึงตามหน้าที่ของผู้ใช้งาน

2. การตรวจสอบและบันทึกกิจกรรม (Audit Logs)

• บันทึกกิจกรรมทั้งหมดในระบบ เช่น การเข้าใช้งาน การเปลี่ยนแปลงสิทธิ์ และการกระทำที่สำคัญ โดยให้บันทึกข้อมูลเช่น วันเวลา ผู้ใช้ และรายละเอียดของการกระทำ สามารถทำได้ ทั้ง Protocol SSH และ RDP

• ตั้งค่าการบันทึก Log ให้เป็นไปตามมาตรฐาน เช่น ISO 27001 หรือ NIST ซึ่งครอบคลุมการปฏิบัติตามกฎระเบียบและสามารถตรวจสอบได้ในภายหลัง

• จัดเก็บ Log ในพื้นที่ปลอดภัยและสำรองข้อมูลเพื่อให้สามารถเรียกดูได้หากจำเป็น

3. การตรวจสอบกิจกรรมแบบ Real-Time (Real-Time Monitoring)

• ใช้ระบบการแจ้งเตือน (Alerting) เมื่อพบกิจกรรมที่น่าสงสัยหรือการเข้าถึงที่ไม่ปกติ เช่น การพยายามเข้าถึงหลายครั้งที่ล้มเหลว การเข้าถึงจาก IP ที่ผิดปกติ หรือการเปลี่ยนแปลงข้อมูลสำคัญ

• รวมระบบ IAM เข้ากับ SIEM (Security Information and Event Management) เพื่อช่วยวิเคราะห์และตรวจจับภัยคุกคามในระดับสูง

4. การรายงานการตรวจสอบ (Audit Reporting)

• สามารถสร้างรายงานการเข้าถึง การแก้ไขสิทธิ์ และกิจกรรมในระบบตามช่วงเวลาที่กำหนดได้ ช่วยให้ผู้ดูแลระบบตรวจสอบประวัติการใช้งานและวิเคราะห์แนวโน้มเพื่อปรับปรุงความปลอดภัยในอนาคต

• จัดทำรายงานที่เข้าใจง่ายและสามารถนำไปใช้เพื่อให้สอดคล้องกับมาตรฐานและข้อกำหนดด้านความปลอดภัย

5. การควบคุมการเข้าถึงในลักษณะละเอียด (Fine-Grained Access Control)

• ควบคุมสิทธิ์การเข้าถึงในระดับ Field-Level และ Object-Level ซึ่งช่วยป้องกันไม่ให้ผู้ใช้ที่ไม่มีสิทธิ์เข้าถึงข้อมูลที่ละเอียดอ่อน

• กำหนดนโยบายการเข้าถึงเฉพาะเจาะจง เช่น จำกัดการเข้าถึงตามสถานที่ เวลาที่ใช้ และ Device เพื่อเพิ่มความปลอดภัยในการเข้าถึง

6. การบริหารจัดการผู้ใช้และการเปลี่ยนแปลง (User Lifecycle Management)

• ติดตามสถานะของผู้ใช้ในระบบตั้งแต่การลงทะเบียนจนถึงการยกเลิกสิทธิ์การเข้าถึง ช่วยให้ระบบมีความเป็นระเบียบและปลอดภัย

• กำหนดนโยบายการใช้งาน เช่น รหัสผ่านที่แข็งแกร่ง การหมดอายุของสิทธิ์ชั่วคราว เพื่อลดความเสี่ยงในการเข้าถึงที่ไม่ได้รับอนุญาต

โซลูชั่น IAM ที่มีประสิทธิภาพควรมีฟังก์ชันการจัดการ Audit ที่ครอบคลุมทุกจุดตั้งแต่การบันทึกเหตุการณ์ การติดตามแบบ Real-Time จนถึงการรายงานเพื่อนำไปใช้ในการปฏิบัติตามกฎระเบียบ